humor

Como cada año, la Universidad de Granada retoma fuerzas durante el mes de agosto para llegar con ánimos renovados al próximo curso 2018-2019. En el curso que termina hemos atendido a vuestras demandas y os hemos propuesto retos, todos bien superados por los que nos seguís, pero aún así, nos quedan muchas cosas por proponer y por alcanzar, todas relacionadas con el software libre y con el carácter integrador y de comunidad que lo rodea y del que siempre queremos haceros parte.

Terminamos este curso con nuestro personaje favorito, JC CabezaCuadrada, que como muchos de nosotros haremos desde… Sigue leyendo

La Oficina de Software Libre organiza la quinta edición del Campus Tecnológico Interuniversitario para Chicas en la Universidad de Granada. Se trata de un campamento de día donde más de 60 chicas preuniversitarias, en Ceuta y en Granada, van a disfrutar desarrollando un proyecto tecnológico. ¿Por qué un campus tecnológico solamente para chicas? La razón es bastante compleja pero puede resumirse en el hecho de que la participación de las chicas y las mujeres en las áreas STEM (Science, Technology, Engineering and Mathematics) es muy minoritaria.

El mundo no puede permitirse perder todo el talento de aquellas… Sigue leyendo

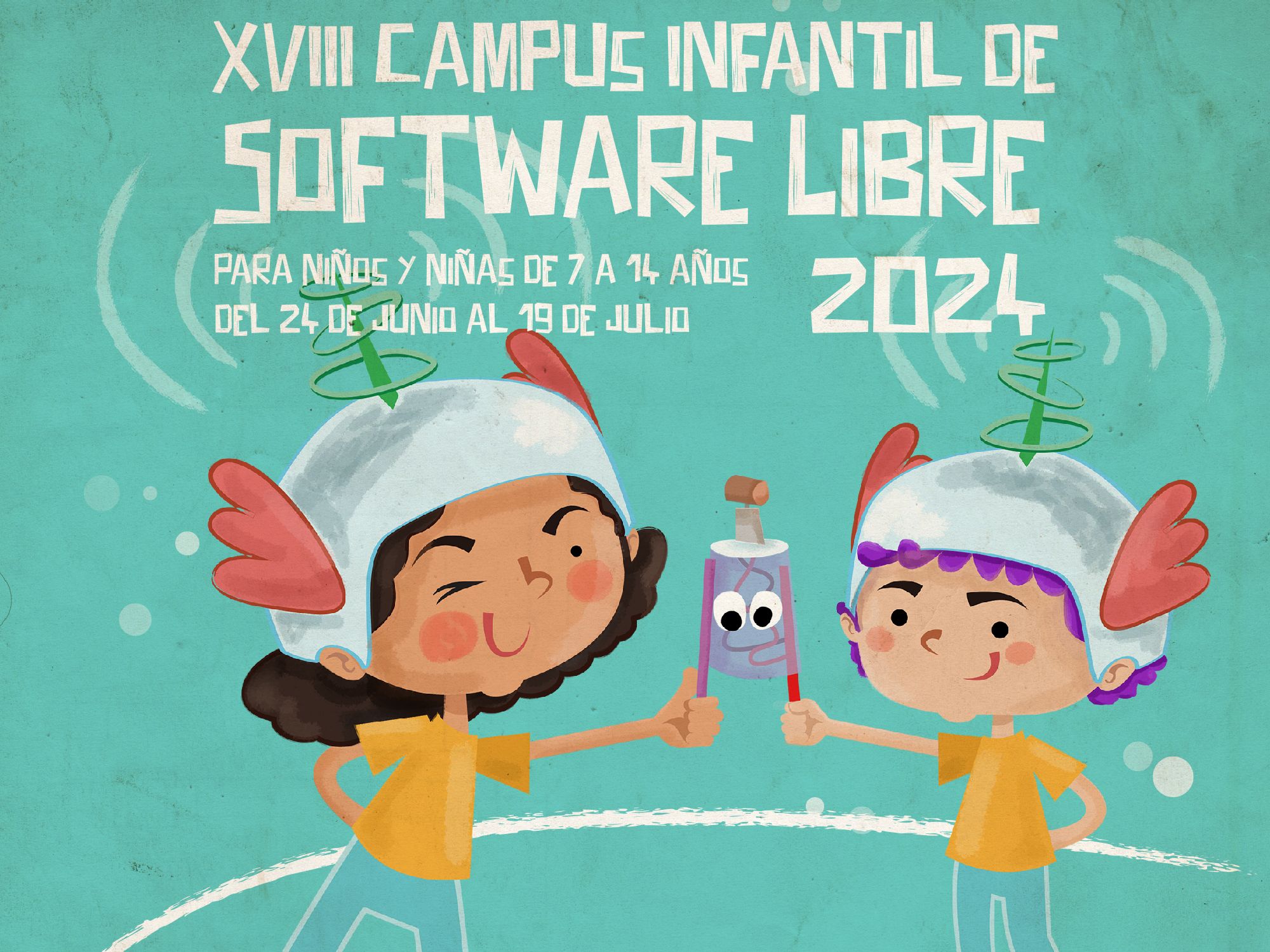

Una vez más, va llegando el fin del curso y con él, el verano y las vacaciones. También es tiempo de hacer lo que más nos gusta que es enseñar y aprender cosas nuevas y divertirnos. Para ello, esta oficina tiene dos propuestas importantes, el Campus Tecnológico para Chicas (gratuito para chicas entre 14 y 18 años) y el Campus Infantil de Software Libre (pensado para niñas y niños entre 7 y 12 años).

En estos campus usamos Software y Hardware Libre para todo y enseñamos a las niñas y niños que el trabajo en equipo y la utilización de las nuevas tecnologías puede ser algo increíble y no como piensa nuestro personaje preferido, #JCCabezaCuadrada (@cc_oslugr), que piensa que las herramientas libres le persiguen a todas partes y él sigue huyendo de ellas, tal y cómo podéis ver en nuestra tira cómica mensual.

Si no sabes qué son los campus de verano o quieres saber más a cerca de ellos, simplemente sigue leyendo este post.

Esta semana, nuestro personaje favorito, ha perdido la carrera contra el resto de participantes en el Grand Prix de Computadoras Recicladas, simplemente porque ha elegido la opción equivocada a la hora de instalar software no libre. Este tipo de reutilización de hardware es lo que este oficina hace con las Campañas de Reciclaje de Ordenadores Libres con Software Libre.

Ya lo decía Alejandro Sanz «no es lo mismo ser que estar», y es que no todos los virus informáticos son iguales ni tampoco afectan por igual. Por este motivo, a continuación vamos arrojar un poco de luz sobre los términos que se usan a la hora de hablar de virus y amenazas informáticas.

Para empezar, debemos definir el término malware, que es el resultado de unir las palabras software y malicioso (malicious software). Con este término se pretende agrupar a todo aquel tipo de programa o código informático que tiene como finalidad introducirse en el sistema, dañar el… Sigue leyendo

Desde esta oficina tenemos como principal objetivo enseñar y promocionar el Software Libre. Para ello no sólo lo enseñamos o lo recomendamos, sino que también lo usamos para hacer humor con él. Por esta razón, queremos presentar a JC Cabezacuadrada que será el personaje de nuestras tiras cómicas de ahora en adelante.

JC es una persona reticente al cambio, que no le gusta que alguien le enseñe nada nuevo y que sigue anclado en una época en la que nada se mueve, sin darse cuenta de que todo evoluciona continuamente.

En nuestra primera tira, que agradecemos al CEPRUD,… Sigue leyendo

El problema.

Seguro que, en cualquier distribución de Linux, te ha ocurrido alguna vez que el contenido copiado al portapaleles en algunas aplicaciones (como, por ejemplo, LibreOffice) desaparece al cerrar el programa.

Si sabes de qué hablo, puedes ir directamente al final de este post para saltarte la parte técnica y solucionarlo directamente.

La prueba.

Haz el siguiente ejercicio:

Abre el LibreOffice Writer, escribe un texto cualquiera y cópialo (Control-C).

Abre el Gedit y pega lo que has copiado (Control-V).

Como era de esperar, has copiado en Gedit el mismo texto que tenías en Writer. De hecho, naturalmente, puedes copiarlo… Sigue leyendo